16.02.2011 | Tipps

Mitunter erscheinen beim Start von Office-Anwendungen merkwürdige Fehlermeldungen oder die Programmfenster von Word, Excel & Co. erscheinen erst gar nicht. Grund sind meist beschädigte oder inkompatible Add-Ins – die sich mit folgenden Schritten abschalten lassen.

Damit Office-Anwendungen wieder problemlos starten, muss das Programm im abgesicherten Modus gestartet werden. Hierzu während des Programmstarts so lange die [Strg]-Taste gedrückt halten, bis die Startmeldung erscheint. Das Hinweisfenster mit „Ja“ bestätigen.

Das Office-Programm startet daraufhin ohne Vorlagen, Add-Ins und andere Startdateien. Jetzt den Befehl „Datei | Optionen“ aufrufen und in die Kategorie „Add-Ins“ wechseln. Im Feld „Verwalten“ den Eintrag „COM-Add-Ins“ wählen und auf „Gehe zu“ klicken. Im folgenden Fenster den automatischen Start der störenden Add-Ins und Erweiterungen deaktivieren. Das Fenster schließen und den Vorgang für den Eintrag „Vorlagen“ wiederholen.

11.06.2010 | Tipps

Nächste Woche kommt das neue Office 2010 in den Handel. Word, Excel, Powerpoint und Co. wurden generalüberholt.

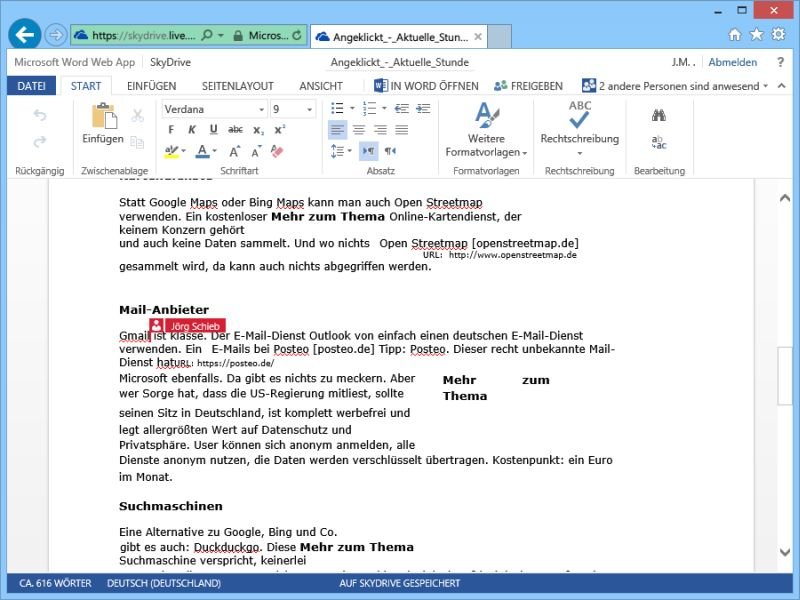

Schneller als erwartet hat Microsoft nun auch die Office WebApps gestartet, die kostenlose Online-Variante der Software. Ab sofort können Computerbenutzer Word, Excel, Powerpoint und OneNote im Web benutzen – kostenlos, da werbefinanziert.

Die Web-Programme können weniger als die Kaufprogramme, reichen für viele Aufgaben aber völlig aus. Die Dokumente speichert man im Web, sie sind so überall und jederzeit verfügbar.

Die neuen Onlineprogramme von Microsoft sind ein klarer Angriff auf Googles Online-Software „Text und Tabellen“.

Microsoft Office WebApps

17.07.2008 | Tipps

Diagramme müssen nicht immer aus grafischen Elementen wie Balken, Torten oder Linien bestehen. Es geht auch mit normalen Zeichen wie Sternchen oder Pipe-Symbolen (|). Mit der „Wiederholen“-Funktion werden die gewünschten Zeichen entsprechend oft aneinandergereiht und bilden einen waagerechten Balken. Das sieht gut aus und funktioniert sowohl mit Excel als auch mit OpenOffice Calc.

Ein Beispiel: Wenn in der Zelle A1 der Wert 2.200 steht, lässt sich in der Zelle B1 mit folgender Formel eine schicke Balkengrafik aus 22 Sternchen erzeugen:

=WIEDERHOLEN(„*“;RUNDEN(A1/100;0))

Das Runden lohnt sich bei Werten über 1.000. Bei kleineren Werten bis 100 kann auf die Runden-Funktion verzichtet werden, dann reicht zum Beispiel die Funktion

=WIEDERHOLEN(„*“;A1)

Statt eines Sternchens machen auch andere Zeichen eine gute Figur; optimal geeignet sind das Pipe-Symbol (|), das Lattenkreuz (#), das Gleichheitszeichen (=) oder spitze Klammern (>).

21.09.2007 | Tipps

Was ist ein Trojaner?

Ein Trojaner ist ein Computerprogramm, das sich als nützliche Anwendung oder als Dokument tarnt. Auf diese Weise erschleicht sich die Software quasi den Zugang auf fremde Rechner. Daher installiert der Benutzer den Trojaner meist selbst, ungewollt und ohne es zu wissen. Die Grenzen zwischen Viren, Würmern und Trojanern sind fließend. Es gibt heute vor allem Mischformen. Viele Trojaner bedienen sich der üblichen Tricks von Viren und Würmern, um eine möglichst große Verbreitung zu finden. Anders als Viren und Würmer, die sich oft zu entdecken geben (etwa, indem Daten manipuliert oder Meldungen angezeigt werden), verhalten sich Trojaner aber unauffällig, da sie unentdeckt bleiben wollen. Ihr Ziel ist schließlich, zu einem ganz bestimmten Zeitpunkt zuzuschlagen oder Daten auszuspionieren. Trojaner täuschen den Benutzer und tarnen sich. Es gibt Trojaner, die für die Allgemeinheit bestimmt sind. Sie werden im Gießkannenprinzip verteilt und versuchen auf jedem infizierten Rechnersystem ihr Glück. Einige Trojaner werden aber für ganz spezielle Aufgaben programmiert und auch gezielt aufgebracht, um nur einige wenige oder sogar eine ganz bestimmte Person auszuspionieren. Das kommt vor allem bei Wirtschaftsspionage vor, ist nach aktuellen Kenntnisstand aber auch beim Bundestrojaner so.

Wie funktioniert ein Trojaner und was richtet er an?

Aus technischer Sicht ist ein Trojaner erst mal ein ganz gewöhnliches Computerprogramm. Es bedarf keiner besonderen technischen Vorkehrungen, um einen Trojaner zu entwickeln, lediglich hinreichend kriminelle Energie, denn Trojaner sollen Betroffene ausspionieren. Oft werden Sicherheitslücken ausgenutzt, um den Trojaner ins fremde System einzuschleusen. Allerdings müssen nicht nur Betriebssysteme und Schutzmechanismen überwunden werden, sondern in aller Regel auch der Mensch. Denn fast immer installiert das Opfer den Trojaner selbst. Darum ist es nötig, das Opfer zu motivieren, eine bestimmte Aktion auszuführen. Der Empfänger muss einen Dateianhang öffnen, eine attraktiv wirkende Software laden und installieren oder ein Programm starten. Einmal im System, spioniert der Trojaner in der Regel Daten aus. Manche Trojaner notieren eingetippte Wörter wie Zugangsdaten oder Passwörter. Andere durchforsten die Festplatte nach verwertbaren Informationen. In jedem Fall nimmt ein Trojaner irgendwann Kontakt mit seinem Auftraggeber auf, um die gesammelten Erkenntnisse zurückzumelden. Das geschieht über das Internet, darum ist eine Onlineverbindung nötig. Im Fall des Bundestrojaners sollen die gesammelten Informationen verschlüsselt auf der Festplatte der ausgespähten Person gespeichert und auch verschlüsselt übertragen werden.

Wie gelangt ein Trojaner auf meinem PC?

Die meisten Trojaner spionieren kein konkretes Opfer aus, sondern sind so angelegt, dass sie auf möglichst vielen Rechnern versuchen, Daten auszuspähen. Sie werden deshalb im großen Stil verteilt, in der Regel mit den Mechanismen eines Computervirus. In den meisten Fällen werden Trojaner per E-Mail verschickt, gut getarnt im Dateianhang. Der Trojaner versteckt sich in der Regel in einem gewöhnlichen Dokument, etwa in einem Word-Dokument, einem Excel-Spreadsheet oder einer Powerpoint-Präsentation. In seltenen Fällen kann sich ein Trojaner auch in einer Zip-Datei oder einer angehängten Software verstecken, allerdings werden ausführbare Programme und Zip-Dateien kaum noch per E-Mail verschickt, da viele E-Mail-Programme und Virenschutzsysteme hier sofort Alarm schlagen und die Mail abblocken. Der Trojaner wird aktiviert, indem der Dateianhang geöffnet wird. Mit dem Öffnen des Dokuments startet ein Programm, das den Trojaner auf dem Rechner installiert – in seltenen Fällen wird der Trojaner erst dann aus dem Netz nachgeladen. Eine andere Methode ist, einen Benutzer per E-Mail dazu zu bringen, eine Datei aus dem Netz zu laden. Das können dann auch versteckte Anwendungen sein. Einmal aktiviert, nistet sich der Trojaner im Rechner ein. Er wird bei jedem Rechnerstart automatisch mitgeladen. Es ist auch möglich, Trojaner ganz gezielt auf einem Rechner aufzubringen. Diese Methode wird bevorzugt, wenn ein ganz bestimmter Rechner, eine bestimmte Person oder eine Firma ausspioniert werden soll. Dann müssen geeignete Maßnahmen ergriffen werden, um den Trojaner auf den Rechner zu bekommen. Etwa, indem ganz konkret einer Person eine E-Mail geschrieben wird. Im Fall des Bundestrojaners ist es sogar denkbar, dass Agenten die Software in einer Aktion manuell auf dem Rechner installieren.

Wie wehre ich Trojaner ab?

Es gibt verschiedene Möglichkeiten, sich gegen Trojaner zu wehren. Am wichtigsten ist, beim Öffnen von E-Mails und Anklicken von Dateianhängen vorsichtig zu sein. Der gesunde Menschenverstand ist die beste Firewall. Unverlangt per E-Mails zugeschickten Dokumenten sollte man grundsätzlich mit Skepsis begegnen und sie nicht bedenkenlos öffnen. Ähnliches gilt für den Fall, dass eine E-Mail zum Download eines Dokuments auffordert. Auch hier: Sofern sich der Sinn nicht ergibt, sollte davon Abstand genommen werden. Im Zweifel lieber noch mal beim vermeintlichen Absender nachfragen, sofern dieser bekannt ist, ob er wirklich ein Dokument auf den Weg gebracht hat. Hintergrund: E-Mail-Adressen lassen sich kinderleicht fälschen. Schutzprogramme wie Anti-Viren-Software, Internet Security Suites sowie Personal Firewalls können die Sicherheit erheblich erhöhen. Während Schutz-Software das Eindringen von Trojanern verhindern hilft, kann eine sorgfältig konfigurierte Firewall den Versuch eines Trojaners erkennen, Daten ins Internet zu schicken. Es sollte dann beim Versuch bleiben: Die Firewall sollte den Datenaustausch verhindern.

Fischt die bei mir installierte Antivirensoftware (z.B. Norton und andere gängige Programme) den Trojaner raus?

Es gibt keine Schutz-Software, die zuverlässig jedes Schadprogramm erkennt und abblockt. Das liegt in der Natur der Sache, denn es gibt unzählige Möglichkeiten, einen Virus oder einen Trojaner zu programmieren. Grundsätzlich erkennen die meisten Schutzprogramme Viren, Würmer, Trojaner und andere Schadprogramme anhand eines Musters. Das bedeutet: Wenn ein Schadprogramm bekannt ist oder einem bekannten Programm ähnelt, erkennen die Schutzprogramme dieses Schädling garantiert. Ganz neue Varianten schlüpfen oft erst mal durchs Netz. Allerdings nur wenige Stunden, denn es gibt weltweite Meldenetzwerke, in denen neue, auffällige Schadprogramme aufgespürt und registriert werden. Darauf greifen alle Anbieter von Schutz-Software zurück. Sie passen ihre Schutz-Software entsprechend an. Das wäre auch beim Bundestrojaner so, wenn er das erste mal entdeckt und damit enttarnt wird. Es ist nur schwer vorstellbar, dass sich weltweit alle Anbieter von Abwehprogrammen vorschreiben lassen, einen bestimmten Trojaner zu ignorieren.

Wenn ich KEIN Terrorist bin – welche Daten sollte ich trotzdem nicht im PC aufbewahren?

Es gibt unzählige Arten von Trojanern, Würmern und Phishing-Angriffen. Kriminelle aus aller Welt sowie Geheimdienste und Regierungen haben es auf sensible Daten abgesehen, die auf den Festplatten argloser Benutzer gespeichert sind. Deshalb sollte man nichts unverschlüsselt auf der Festplatte ablegen, was in irgendeiner Form sicherheitsrelevant ist. Brisante Geschäftsgeheimnisse haben auf einem ungesicherten Computer, der direkt mit dem Internet verbunden ist, nichts verloren. Solche Daten gehören auf ein eigens abgesichertes System, das idealerweise nur im Intranet und passwortgeschützt zu erreichen ist. Für Privatleute gelten ähnliche Sicherheitsstandards: PIN oder TAN für das Onlinekonto gehören in keinem Fall auf die Festplatte. Dasselbe lässt sich für Zugangsdaten zu Konten sagen. Kreditkartendaten niemals zusammen mit Prüfziffer und Laufzeit speichern, denn so lassen sich die Daten allzu leicht missbrauchen. Natürlich sind PCs heute ein wichtiges Werkzeug. Niemand kann alle Daten wegschließen, dann wäre der Rechner unbrauchbar. Aber bei besonders sensiblen und wichtigen Daten ist Sorgfalt und Vorsicht angebracht. Es vermindert das Sicherheitsrisiko, sensible Daten auf einem externen Datenträger wie USB-Stick oder USB-Festplatte zu speichern. Dann sind die Daten nur so lange abgreifbar, wie man selbst die Daten benötigt.

Wie erkenne ich, ob mein PC schon von einem Trojaner infiziert ist?

Mit Hilfe der üblichen Schutz-Software lässt sich der eigene PC untersuchen. Dabei werden Arbeitsspeicher und Festplatteninhalt untersucht. Es kann sich durchaus lohnen, verschiedene Schutzprogramme nacheinander zu benutzen. Da keine Software alle Trojaner kennt und erkennt, bedeutet das einen höheren Grad an Sicherheit. Mit Hilfe kostenloser Programme wie Trojan Check (https://www.trojancheck.de) ist es leicht, den eigenen Rechner zu untersuchen. Auch eine installierte Firewall kann helfen. Sie erkennt zwar nicht, ob und welcher Trojaner auf dem eigenen Rechner installiert ist. Korrekt konfiguriert, sollte sie allerdings Alarm schlagen, wenn der Trojaner versucht, Daten über das Internet zu versenden. Ein solcher unzulässiger Datenverkehr kann durch eine Firewall erkannt und abgeblockt werden. Allerdings setzt es intime Kenntnisse voraus, eine Firewall korrekt zu konfigurieren und die Alarmmeldung richtig zu interpretieren. In der Praxis liefern Personal-Firewall-Systeme eine Menge Warnmeldungen, die viele Anwender irgendwann routineartig bestätigen, da sie mit den angebotenen Informationen ohnehin nichts anzufangen wissen. Deshalb ist dieser Schutz eher theoretischer Natur. In Unternehmen sieht das natürlich anders aus: Hier kann Fachpersonal Netzwerk und Firewall professionell programmieren und so für mehr Sicherheit sorgen.

Wie werfe ich einen Trojaner von meinem PC wieder herunter?

Die meisten Trojaner lassen sich mühelos mit Hilfe von handelsüblicher Schutz-Software enttarnen und auch vom Rechner entfernen. In seltenen Fällen kann es allerdings nötig sein, auch manuell nachzuhelfen. Dann ist allerdings die Hilfe eines fachkundigen Experten gefragt, der die Software aus systemnahen Bereichen wie etwa der Registry entfernt. Das übersteigt die Möglichkeiten eines Laien. Individuell entwickelte Trojaner, die gezielt hergestellt werden, um eine bestimmte Person auszuspionieren, wird von Standardsoftware in aller Regel nicht automatisch entfernt werden können. Auch hier ist dann der Eingriff eines Experten nötig, der entweder versucht, das Programm aus Speicher und von der Festplatte zu entfernen, oder der auf ein Backup zurückgreift und so einen Datenstand wiederherstellt, der dem Stand vor dem Einnisten des Trojaners entspricht.

Gibt es auch Trojaner für Macintosh, Linux, Handys und Blackberry?

Selbstverständlich. Das Prinzip, nach dem Trojaner programmiert werden, kann auf jedem Betriebssystem funktionieren. Es geht ohnehin nicht so sehr darum, Sicherheitslücken zu umgehen. Die größte Sicherheitslücke ist der Mensch, der ein Dokument oder ein Programm als unverdächtig einstuft und auf seinem Rechner lädt oder installiert. Auf Handys, Organizern und Blackberrys sind auch Trojaner denkbar. Allerdings gibt es hier insofern erschwert Bedingungen, dass diese Geräte in der Regel nicht ununterbrochen mit dem Internet verbunden sind. Es ist allerdings eine Onlineverbindung nötig, um die ausspionierten Daten zu übertragen. Sofern der Trojaner auf eine Onlineverbindung warten, fällt das nicht auf. Sollte der Trojaner allerdings selbst versuchen, eine Onlineverbindung herzustellen, dürfte das dem Benutzer auffallen, da auf solchen Geräten oft eine Sicherheitsabfrage erscheint. Denn auf mobilen Geräten entstehen bei Onlineverbindungen nicht unerhebliche Gebühren. Was den Bundestrojaner betrifft, so hat das Bundesinnenministerium selbst behauptet, für alle Betriebssysteme und ausdrücklich auch für Smartphones und Blackberry geeignete Schnüffelprogramme bereit zu haben.

Hat der Bundestrojaner Aussicht auf Erfolg?

Nein, nicht wirklich. Früher oder später wird jeder Trojaner entdeckt und auch enttarnt. Abgesehen davon hat der Bundestrojaner eine Sonderstellung, und das macht es schwieriger für die Behörden, erfolgreich zu sein: Sobald auch nur der Verdacht besteht, dass er eingesetzt wird, dürften sich unzählige Experten des Themas annehmen und die verdächtigen Mechanismen oder Programme untersuchen. In Windeseile wäre klar, wie man den Bundestrojaner entdecken und abwehren kann. Zwar hat das Bundesinnenministerium angedeutet, der Bundestrojaner würde an Virenschutz und Firewalls nicht scheitern. Diese Einschätzung scheint kühn: Es ist in der Praxis kaum vorstellbar, alle handelsüblichen Schutzsysteme, die unterschiedliche Methoden anwenden, um Schadprogramme abzuwehren, gleichermaßen zu überlisten. Wäre das so einfach, würden andere Trojaner-„Entwickler“ diese Methoden auch einsetzen. Es gibt mitunter schon Schadprogramme, die zum Beispiel Firewalls austricksen oder auch Antiviren-Software aushebeln, dann aber meist nur Programme einzelner Hersteller. Selbst wenn ein Trojaner manuell auf einen Rechner aufgebracht wird, die vorhandene Schutz-Software also bekannt ist, so müsste diese Schutz-Software entsprechend angepasst werden, damit sie nicht aktiv wird. Absprachen mit allen Herstellern von Schutzprogrammen auf aller Welt sind nur schwer denkbar.

17.11.2005 | Tipps

Microsoft hat die erste Betaversion des neuen Office Systems mit dem Codenamen Office „12“ herausgebracht. Diese Beta ist für ausgewählte Kunden und Partner ab sofort weltweit verfügbar und ist ein wichtiger Schritt für die Weiterentwicklung bis zur voraussichtlichen Markteinführung in der zweiten Jahreshälfte 2006.

Microsoft Office „12“ erhöht die Produktivität der Anwender durch eine neu gestaltete Benutzeroberfläche, mit der sie schneller bessere Ergebnisse erzielen, ergänzt durch leistungsstarke Grafik- und Diagrammfunktionen. Auch das Management von Aufgaben und Informationen wird deutlich verbessert: Dazu tragen neue Möglichkeiten und Produkte für Business Intelligence, Collaboration und Content Management bei. Sie unterstützen Nutzer dabei, die Vielzahl an Informationen besser zu verarbeiten. Dabei erhalten sie noch mehr Kontrolle über ihre Aufgaben, arbeiten im Unternehmen effizienter zusammen und treffen Entscheidungen auf Grundlage fundierter Informationen.

Verbesserte Funktionen

„Mit der neuen Version werden Anwender Microsoft Office völlig neu erleben“, sagt Jeff Raikes, President der Microsoft Business Division. „Office ’12‘ stellt die wichtigste Innovation seit mehr als zehn Jahren dar. Die nächste Version enthält neue Technologien, die es Information Workern erlauben, mehr Einfluss auf den Geschäftserfolg zu nehmen. Nach vielen Jahren der Forschung und Entwicklung sind wir sehr gespannt darauf, die Software in den Testlauf zu geben und freuen uns auf das Feedback von ausgewählten Kunden und Partnern.“

Mit Microsoft Office „12“ wird fortgeführt, was mit Office 2003 vor rund zwei Jahren begann. Die integrierten Programme, Server und Dienste unterstützen Menschen dabei, bessere Ergebnisse bei Ihrer Arbeit schneller und einfacher zu erzielen. Innerhalb der Kernanwendungen wie Microsoft Office Word, Excel, PowerPoint, Outlook, Access, InfoPath, OneNote, Publisher, Project, Visio und Groove Virtual Office wird es neue Funktionen und Server-basierte Dienste geben, um Dokumente leicht zu erstellen und den Informationsfluss zu beschleunigen.

Die Beta 1 von Office „12“ bildet den Vorläufer einer weiteren Testversion, die im kommenden Frühjahr verfügbar wird. Kunden können sich unter folgendem Link registrieren, wenn sie regelmäßig über Office „12“ informiert werden möchten: Microsoft Office 12.

Weitere Informationen zu Microsoft Office und zum Microsoft Office System finden Sie im Web unter: Microsoft Office Infos.

06.06.2005 | Tipps

Für die nächste Office-Version mit dem Codenamen „Office 12“ kündigt Microsoft ein neues Standard-Dateiformat namens Microsoft Office Open XML an. Dieses lizenzfreie Format basiert auf einem offenen Standard und erleichtert so die Integration von Office Dokumenten in Datenbanken und Geschäftsprozesse. Es bietet mehr Sicherheit durch verbesserte Wiederherstellung von beschädigten Dateien und benötigt durch kleinere Dateien weniger Speicherplatz. „Office 12“ soll in der zweiten Jahreshälfte 2006 auf den Markt kommen.

Das Dateiformat Microsoft Office Open XML wird zum Standard-Format bei den „Office 12“-Versionen von Word, Excel und Powerpoint. Das offene Format ist platzsparend, sicher und kompatibel zu früheren Office-Versionen. Microsoft erweitert mit der neuen Version die Unterstützung für das offene Dateiformat XML. Kunden und Technologie-Unternehmen haben XML rasch angenommen. Mehr als eine Million Entwickler schaffen derzeit Lösungen mit Hilfe von Office 2003, über ein Drittel davon nutzen XML. Das Marktforschungsinstitut Gartner schätzt, dass sich die Verwendung elektronischer, XML-basierter Formulare im Laufe des nächsten Jahres verdoppelt.

Verbesserte Interoperabilität

Microsoft erhöht mit dem neuen Standard-Dateiformat Microsoft Office Open XML die Interoperabilität. So können Office-Anwendungen auf Daten außerhalb von Office, zum Beispiel aus Server-basierten Anwendungen, zugreifen. Umgekehrt lassen sich Office-Dateien ohne manuelle Interaktion oder erneute Dateneingabe in Datenbanken oder andere Anwendungen integrieren. Die direkte Abfrage oder Aktualisierung von Dokumenten und Tabellen ist damit automatisch möglich.

Microsoft Office Open XML wirkt sich damit positiv auf die Effektivität und Produktivität der Anwender aus, ohne Aufwand oder separate Schulungen. So steigt auch die Wettbewerbsfähigkeit der Unternehmen.

Vorteile beim Dateimanagement

* Kleinere Dateien: Im Vergleich zu Dateien, die in Microsoft Office 2003 erstellt wurden, sind in „Office 12“ erstellte Dateien um bis zu 75 Prozent kleiner. Nutzer sparen so Speicherplatz, die Übertragung der Daten per E-Mail funktioniert schneller, spart Bandbreite und somit Kosten.

* Verbesserte Wiederherstellung von Dateien: Microsoft Office Open XML Dateien bieten dem Nutzer die Möglichkeit, die unbeschädigten Teile von Dokumenten zu öffnen und weiter zu benutzen. Diese Fähigkeit basiert auf einer internen Struktur, die eine Datei in voneinander unabhängige Komponenten segmentiert.

* Höhere Sicherheit: Dateien mit einem potenziell gefährlichen Code können besser identifiziert und verwaltet werden. Personenbezogene Informationen und vertrauliche Inhalte wie zum Beispiel Kommentare in Dokumenten, können aus den Dateien entfernt werden, bevor sie das Netzwerk verlassen.

Offen und lizenzfrei

Microsoft Office Open XML ist ein offenes und lizenzfreies Format. Jeder kann es direkt in seine Server-Programme, Anwendungen und Geschäftsprozesse integrieren, ohne dafür Lizenzgebühren an Microsoft zu bezahlen. Entwickler können damit das Dateiformat ohne Microsoft Office-Anwendungen nutzen, in ihre Programme integrieren und so universellen Zugang zu Daten aller Art schaffen.